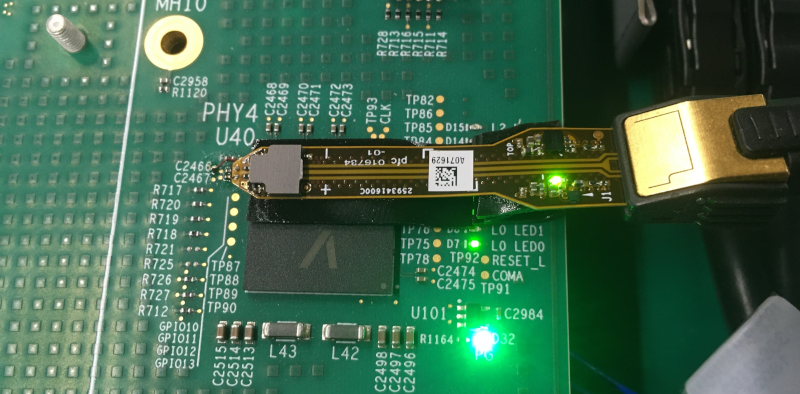

[Matt Keeter]Lui, comme beaucoup d’entre nous, a beaucoup d’appareils en réseau et oscilloscope. Il a décidé qu’il voulait regarder ce qu’il y avait sur le net. Alors que la plupart d’entre nous sont peut-être arrivés à Wireshark, cela a commencé au niveau du PCB. En particulier, il avait – ou plutôt quelqu’un – soudé une sonde différentielle active soudée à un commutateur ethernet. La portée attachée est Textronix, mais elle n’avait pas d’analyseur pour lire les données du réseau. Cependant, il a réussi à capturer plus de 190 Mo de données et a écrit un analyseur simple pour analyser les données réseau extraites du commutateur.

Le point d’interrogation se situe entre un commutateur réseau et un PHY qui étend un canal crypté à quatre connexions physiques à l’aide de QSGMII (Quadruple Gigabit Serial Media Independent Interface). Comme son nom l’indique, cela bloque quatre canaux SGMII en une paire.

Comme cela est courant dans les systèmes de réseau, un octet de 8 bits est codé dans un jeu de codes de 10 bits pour assurer des transitions de bits suffisantes pour restaurer l’horloge synchrone. Le décodeur doit balayer le flux pour trouver des caractères de trame, puis se synchroniser avec l’horloge transmise.

Ce qui suit est une belle visite du protocole et du code Python pour le décoder. Cela semble compliqué, mais le code est assez court et s’exécute également rapidement. production? Fichiers Pcap que vous pouvez traiter avec Wireshark. En général, un excellent morceau d’analyse. Cela indique également qu’il existe d’autres outils déjà disponibles pour faire ce genre de déliermais qu’y a-t-il d’amusant à part ça ?

Wireshark Il peut effectuer de nombreux types d’analyses différents, même si vous ne le récupérez généralement pas dans une plage. Vous pouvez même Décryptage SSL Si vous connaissez les bonnes clés.