Microsoft Aujourd’hui, des correctifs ont été publiés pour combler au moins 55 vulnérabilités dans le les fenêtres Systèmes d’exploitation et autres logiciels. Quatre de ces vulnérabilités peuvent être exploitées par des logiciels malveillants et du contenu pour prendre le contrôle total à distance des systèmes vulnérables sans aucune aide des utilisateurs. Sur le pont ce mois-ci, il y a des corrections pour étouffer un défaut vermifuge, un bug radio rampant et une autre cause de la mort de Microsoft. navigateur Internet (IE) navigateur Web.

Bien que mai apporte environ la moitié du volume normal de mises à jour de Microsoft, certaines faiblesses notables méritent une attention immédiate, en particulier de la part des entreprises. De l’avis général, la priorité la plus urgente de ce mois-ci est CVE-2021-31166, Une faille dans Windows 10 et Windows Server qui permet à un attaquant non authentifié d’exécuter à distance du code malveillant au niveau du système d’exploitation. Avec cette vulnérabilité, un attaquant peut compromettre un hôte simplement en lui envoyant un paquet de données spécialement préparé.

Il a déclaré: « Cela rend cette erreur vulnérable aux virus, même si Microsoft l’appelle dans ses écrits. » Dustin Childs, Avec ZDI de Trend Micro un programme. « Avant de passer cela de côté, Windows 10 peut également être configuré en tant que serveur Web, il est donc également affecté. Mettez-le définitivement en haut de la liste des tests et des déploiements. »

Kevin Breen de la part de Laboratoires immersifs Il a déclaré que le fait que ce ne soit qu’à 0,2 point d’un score CVSS idéal de 10 devrait suffire à déterminer l’importance de la correction.

«Pour les opérateurs de ransomware, ce type de vulnérabilité est une cible de choix pour l’exploitation», a déclaré Breen. « Les exploits helminthiques doivent toujours être une priorité élevée, en particulier s’ils concernent des services conçus pour être accessibles au public. Comme cet exploit spécifique ne nécessite aucune forme d’authentification, il est plus attrayant pour les attaquants et toute organisation qui utilise le Le package de protocole HTTP.sys doit donner la priorité à cette correction. «

Brian a également attiré l’attention sur CVE-2021-26419 – une faille dans Internet Explorer 11 – Pour démontrer pourquoi IE doit être synonyme de « Internet Explorer ». Pour déclencher cette vulnérabilité, un utilisateur doit visiter un site contrôlé par l’attaquant, bien que Microsoft comprenne également qu’il peut être déclenché en intégrant des contrôles ActiveX dans des documents Office.

Breen a dit: « J’ai besoin de mourir – et je ne suis pas le seul à le penser. » « Si vous êtes une organisation qui doit fournir IE11 pour prendre en charge les applications héritées, envisagez d’appliquer une stratégie utilisateur limitant les domaines accessibles par IE11 pour ces applications héritées uniquement. Toutes les autres navigations Web doivent être effectuées avec un navigateur pris en charge. »

Un autre bug étrange corrigé ce mois-ci est CVE-2020-24587, Décrit comme «une faille de sécurité dans la divulgation d’informations dans les réseaux sans fil Windows». Childs de ZDI a déclaré que celui-ci avait le potentiel d’être très nocif.

«Ce correctif corrige une faille de sécurité qui pourrait permettre à un attaquant de détecter le contenu de paquets sans fil cryptés sur un système affecté», a-t-il déclaré. « L’ampleur d’une telle attaque n’est pas claire, mais vous devez supposer qu’une certaine proximité est nécessaire. Vous remarquerez également cette CVE à partir de 2020, ce qui peut indiquer que Microsoft travaille sur ce correctif depuis un certain temps. »

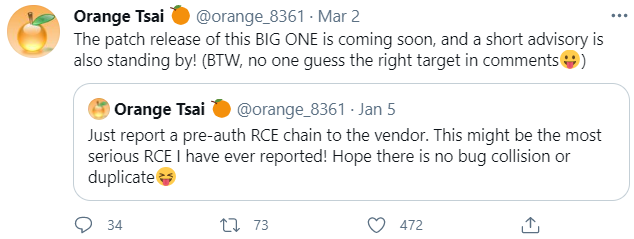

Microsoft a également corrigé quatre autres vulnérabilités Serveur d’échange La plate-forme de messagerie de l’entreprise, qui a récemment été Entouré d’attaques contre quatre autres failles à Bursa, zero-day En conséquence, des centaines de milliers de serveurs ont été piratés dans le monde entier. Merci à l’un des bugs Tsai orange De l’équipe de recherche DEVCORE, qui était responsable de Détecter la vulnérabilité Exchange Server ProxyLogon A été corrigé Sa sortie hors de portée en mars.

Le chercheur Orange Tsai a déclaré que personne n’avait deviné que le lointain Zero Day signalé le 5 janvier 2021 à Microsoft était dans Exchange Server.

« Bien qu’aucune de ces failles ne soit considérée comme critique par nature, cela rappelle que les chercheurs et les attaquants examinent toujours de près Exchange Server à la recherche de vulnérabilités de sécurité supplémentaires.Les organisations qui n’ont pas encore mis à jour leurs systèmes doivent donc le faire dès que possible. » Satnam Narang, Ingénieur de recherche en personnel chez Peut être défendu.

Comme toujours, il est agréable pour les utilisateurs de Windows de prendre l’habitude de mettre à jour au moins une fois par mois, mais pour les utilisateurs réguliers (lire: pas les organisations), il est prudent d’attendre quelques jours que les correctifs soient publiés, Microsoft a donc le temps de trier tous les plis dans le bouclier. le nouveau.

Mais avant la mise à jour, Se il vous plaît Assurez-vous de sauvegarder votre système et / ou vos fichiers importants. Il n’est pas rare qu’un package de mise à jour Windows masque ou empêche le système de démarrer correctement, et certaines mises à jour sont connues pour effacer ou corrompre des fichiers.

Alors faites-vous une faveur et sauvegardez avant d’installer des correctifs. Windows 10 en a Outils intégrés Pour vous aider à le faire, soit par fichier / dossier, soit en créant une copie amorçable complète de votre disque dur en une seule fois.

Et si vous voulez vous assurer que Windows est configuré pour suspendre la mise à jour afin que vous puissiez sauvegarder vos fichiers et / ou votre système avant que le système d’exploitation ne décide de redémarrer et d’installer les correctifs selon son propre calendrier, Voir ce guide.

Si vous rencontrez des vulnérabilités ou des problèmes lors de l’installation de l’un de ces correctifs ce mois-ci, pensez à laisser un commentaire sur ce sujet ci-dessous; Il y a de meilleures chances que d’autres lecteurs aient même essayé la même chose et peuvent sonner ici avec quelques conseils utiles.