Le géant des médias sociaux se sent toujours intelligent quant au dumping des numéros de téléphone de 500 millions d’utilisateurs de Facebook le mois dernier, et fait face à une nouvelle crise de confidentialité à gérer: un outil qui relie largement les comptes Facebook liés à des adresses e-mail, même lorsque les utilisateurs choisissent des paramètres pour les empêcher de le faire. Être un public.

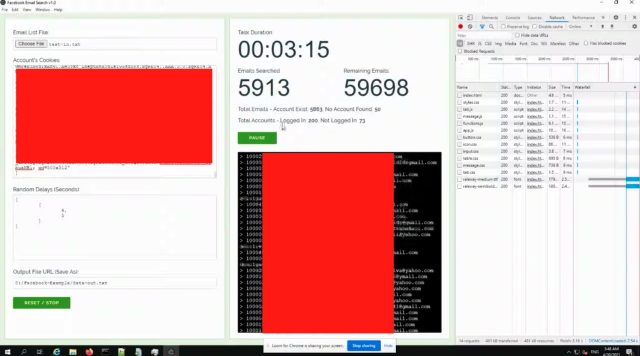

Une vidéo diffusée mardi a montré un chercheur présentant un outil appelé Facebook Email Search v1.0, qui, selon lui, pourrait lier des comptes Facebook à jusqu’à 5 millions d’adresses e-mail par jour. Le chercheur – qui a déclaré qu’il était devenu public après que Facebook a déclaré qu’il ne pensait pas que la vulnérabilité qu’il avait trouvée était suffisamment « importante » pour la corriger – a fourni à l’outil une liste de 65 000 adresses e-mail et a surveillé ce qui s’est passé ensuite.

«Comme vous pouvez le voir dans le journal de sortie ici, j’en tire beaucoup de résultats», a déclaré le chercheur alors que la vidéo montrait l’outil écrasant la liste des titres. « J’ai dépensé peut-être 10 $ pour acheter 200 comptes Facebook individuels. En trois minutes, j’ai pu le faire pour 6000 [email] Comptes. «

Ars a obtenu la vidéo à condition que la vidéo ne soit pas partagée. Une transcription audio complète apparaît à la fin de cet article.

Lâche la balle

Dans un communiqué, Facebook a déclaré: « Il semble que nous ayons fermé ce rapport de récompense d’erreur par erreur avant de le diriger vers l’équipe appropriée. Nous apprécions le partage d’informations par le chercheur et prenons des mesures initiales pour atténuer ce problème tout en poursuivant pour mieux comprendre les résultats. »

Un représentant de Facebook n’a pas répondu à une question demandant si l’entreprise avait dit au chercheur qu’elle ne considérait pas la vulnérabilité suffisamment importante pour justifier une correction. L’acteur a déclaré que les ingénieurs de Facebook pensaient avoir atténué la fuite en perturbant la technologie présentée dans la vidéo.

Le chercheur, dont l’identité Ars a accepté de rester anonyme, a déclaré que Facebook Email Search avait exploité une faille de sécurité sur le front-end que Facebook a récemment signalé mais que cela » [Facebook] Vous ne considérez pas cela suffisamment important pour être corrigé. Plus tôt cette année, Facebook avait une vulnérabilité similaire qui a finalement été corrigée.

«C’est exactement la même faiblesse», explique le chercheur. « Et pour une raison quelconque, même si je l’ai clairement indiqué à Facebook et que je les ai sensibilisés à cela, ils m’ont dit directement qu’ils ne prendraient aucune mesure contre lui. »

Sur Twitter

Facebook a été critiqué non seulement pour avoir fourni les moyens de ces énormes collections de données, mais aussi pour la manière dont il essaie activement de promouvoir l’idée qu’il cause un dommage minimal aux utilisateurs de Facebook. Un e-mail que Facebook a envoyé par inadvertance à un journaliste dans le post néerlandais Nouvelles des données Il a demandé aux praticiens des relations publiques de «présenter cela comme un problème industriel à grande échelle et de normaliser le fait que cette activité a lieu régulièrement». Facebook fait également la distinction entre le grattage et le piratage ou le piratage.

Il n’est pas clair si quelqu’un a effectivement profité de ce bogue pour créer une base de données massive, mais cela ne devrait certainement pas être surprenant. « Je pense que c’est une faiblesse très sérieuse, et je voudrais aider à la prévenir », a déclaré le chercheur.

Voici la transcription de la vidéo:

Donc, ce que je voudrais expliquer ici est une vulnérabilité de sécurité active à l’intérieur de Facebook, qui permet aux utilisateurs malveillants d’interroger des adresses e-mail dans Facebook et de renvoyer Facebook et tous les utilisateurs correspondants.

Euh, cela fonctionne avec une faille de sécurité dans le front-end avec Facebook, dont je les ai informés et leur ai fait réaliser, euh, qu’ils ne sont pas considérés comme suffisamment importants pour être corrigés, euh, ce que je considérerais comme absolument catégorique, euh , une violation de la vie privée et un gros problème.

Cette méthode est actuellement utilisée par les logiciels, qui sont actuellement disponibles dans la communauté des hackers.

Il est actuellement utilisé pour pirater des comptes Facebook dans le but de prendre en charge des groupes de pages et euh, des publicités Facebook pour un gain financier clair. Hmmm, j’ai fait cet exemple visuel sans JS.

Ce que j’ai fait ici, c’est que j’ai pris, euh, 250 comptes Facebook, des comptes Facebook nouvellement enregistrés, que j’ai achetés en ligne pour environ 10 $.

J’ai demandé ou demandé environ 65 000 adresses e-mail. Et comme vous pouvez le voir dans le journal de sortie ici, j’obtiens beaucoup de résultats.

Si vous regardez le fichier de sortie, vous pouvez voir que j’ai un nom d’utilisateur et une adresse e-mail correspondant aux adresses e-mail saisies, que j’ai utilisées. Maintenant, comme je l’ai dit, j’ai probablement dépensé 10 $ en utilisant deux pour acheter 200 comptes Facebook individuels. Et en trois minutes, j’ai pu le faire pour 6000 comptes.

J’ai testé cela à plus grande échelle et il est possible de l’utiliser pour extraire jusqu’à 5 millions d’adresses e-mail par jour.

Maintenant, il y avait une faille de sécurité avec Facebook euh plus tôt cette année qui a été corrigée. C’est fondamentalement la même faiblesse. Et pour une raison quelconque, même si j’en ai fait part clairement à Facebook et que je les ai sensibilisés à cela, ils m’ont dit directement qu’ils ne prendraient aucune mesure contre cela.

Donc, je tends la main à des gens comme vous, euh dans l’espoir que vous puissiez utiliser votre influence ou vos relations pour arrêter ça, parce que je suis très, très confiant.

Non seulement il s’agit d’une violation majeure de la vie privée, mais cela entraînera une nouvelle décharge massive de données, y compris des e-mails, qui permettra aux parties indésirables non seulement d’obtenir que cet e-mail correspond à un identifiant d’utilisateur, mais également d’ajouter l’adresse e-mail aux numéros de téléphone. ., Qui était disponible dans les violations précédentes, je suis très heureux de prouver la vulnérabilité frontale afin que vous puissiez voir comment cela fonctionne.

Je ne vais pas le montrer dans cette vidéo juste parce que je ne veux pas que la vidéo soit comme ça, je ne veux pas que la méthode soit exploitée, mais si je vais être très heureux, le prouver , euh, si c’est nécessaire, mais comme vous pouvez le voir, vous pouvez voir continuer à en faire ressortir de plus en plus. Je pense que c’est une faiblesse très sérieuse et j’aimerais aider à mettre fin à cela.